Une nouvelle alerte de cybersécurité secoue l’écosystème des messageries chiffrées. Un outil de suivi d’activité, accessible publiquement, permettrait de surveiller à distance les utilisateurs de WhatsApp et Signal à partir d’un simple numéro de téléphone. Sans message visible, sans notification, et sans interaction apparente, un attaquant peut déduire les habitudes de vie, vider la batterie et consommer le forfait data de la victime.

Cette technique, surnommée Silent Whisper, ne repose ni sur un malware ni sur un piratage classique. Elle exploite le fonctionnement fondamental des protocoles de messagerie, et plus précisément la gestion des accusés de réception réseau.

Une faille liée au cœur des protocoles de messagerie

WhatsApp et Signal utilisent des mécanismes d’accusés de réception (ACK) pour confirmer qu’un message ou une réaction a bien été reçu au niveau réseau. Ces confirmations sont envoyées avant même que l’application vérifie si le message existe réellement.

C’est précisément ce comportement qui est exploité.

Des chercheurs en sécurité de l’Université de Vienne et de SBA Research ont démontré qu’il est possible d’envoyer des réactions vers des messages inexistants, déclenchant tout de même une réponse réseau. Résultat : aucune notification, aucun message visible, mais un aller-retour réseau mesurable.

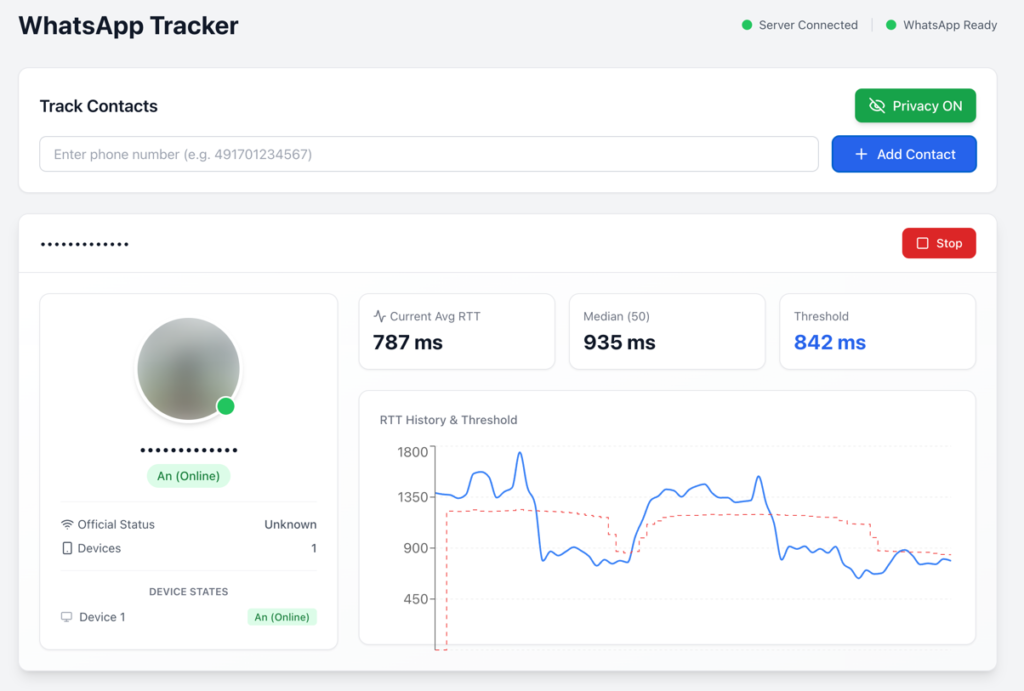

En analysant ce temps de réponse (RTT – Round Trip Time), un attaquant peut obtenir des informations extrêmement précises sur l’état du téléphone ciblé.

Un outil public qui démocratise l’attaque

Fin 2025, un chercheur indépendant connu sous le pseudonyme gommzystudio a publié sur GitHub un outil de preuve de concept illustrant la facilité d’exploitation de cette faille. Le projet a rapidement attiré l’attention de la communauté, cumulant plusieurs centaines d’étoiles et de forks.

Le principe est simple :

- envoyer des sondes toutes les 50 millisecondes,

- mesurer le temps de réponse des accusés de réception,

- interpréter les variations.

Cette cadence permet de sonder l’activité d’un téléphone jusqu’à 20 fois par seconde, sans que la victime n’ait le moindre indice visuel.

Ce que révèle le temps de réponse d’un téléphone

À première vue, un simple ping réseau semble anodin. Pourtant, les chercheurs ont montré qu’il révèle une quantité surprenante d’informations comportementales.

- RTT très faible : téléphone actif, écran allumé, connexion Wi-Fi stable

- RTT légèrement plus élevé : écran allumé, réseau mobile

- RTT élevé : écran éteint, téléphone en veille sur Wi-Fi

- RTT très élevé : veille sur réseau mobile ou mauvaise réception

- Timeouts : téléphone éteint, hors ligne ou mode avion

- Variations importantes : appareil en déplacement

Sur la durée, ces données permettent de reconstituer des habitudes de vie : heures de sommeil, présence à domicile, déplacements quotidiens, périodes d’inactivité prolongée.

On ne parle plus simplement de statut « en ligne » ou « hors ligne », mais bien de profilage comportemental passif.

Une attaque silencieuse… mais coûteuse pour la victime

Au-delà de la vie privée, cette technique a un autre impact majeur : la consommation de ressources.

Les tests réalisés par les chercheurs sont sans appel. Là où un smartphone en veille consomme habituellement moins de 1 % de batterie par heure, l’attaque provoque une décharge massive :

- iPhone 13 Pro : –14 % par heure

- iPhone 11 : –18 % par heure

- Samsung Galaxy S23 : –15 % par heure

Cette sollicitation constante du réseau entraîne également une consommation de données anormale, dégradant les appels vidéo, le streaming ou la navigation.

Signal limite partiellement l’impact grâce à un rate limiting sur les accusés de réception, réduisant la perte à environ 1 % par heure. WhatsApp, en revanche, reste beaucoup plus exposé.

Localisation et identification du téléphone

Les chercheurs vont plus loin : en comparant les RTT depuis différents points géographiques, il devient possible d’estimer la localisation approximative de la victime (pays, région). Des variations spécifiques peuvent également trahir le type d’appareil ou le système d’exploitation utilisé.

Combinée à d’autres signaux, cette fuite devient un outil de fingerprinting redoutable, sans aucun accès direct au contenu des messages.

WhatsApp et Signal face à la responsabilité

À ce jour, la faille reste exploitable sur WhatsApp comme sur Signal, même si Signal a déjà mis en place certaines protections. La maison mère de WhatsApp, Meta, n’a pas encore communiqué publiquement de correctif définitif.

Ce cas illustre une réalité souvent mal comprise : le chiffrement de bout en bout ne protège pas contre les fuites de métadonnées. Qui communique, quand, depuis quel type de connexion… ces informations restent extrêmement sensibles.

Comment réduire les risques de suivi

Il n’existe pas encore de protection parfaite, mais certaines mesures permettent de limiter l’exposition.

Sur WhatsApp :

- Paramètres → Confidentialité → Avancé

- Activer « Bloquer les messages des comptes inconnus »

Cette option déclenche un filtrage en cas de volume élevé de messages ou réactions provenant de numéros non enregistrés. Le seuil exact reste cependant opaque.

Désactiver les accusés de lecture, le statut « Vu à », ou « En ligne » réduit l’exposition classique, mais ne bloque pas totalement cette attaque spécifique.

Sur Signal, il est recommandé de désactiver les indicateurs de lecture et de saisie, même si l’application reste globalement mieux protégée.

Pour aller plus loin sur la gestion de la confidentialité, ce récapitulatif des nouvelles fonctionnalités WhatsApp détaille les options souvent méconnues.

Une démonstration inquiétante pour l’avenir des messageries

Cette affaire rappelle une vérité fondamentale : la sécurité ne se limite pas au contenu des messages. Les métadonnées, souvent négligées, peuvent révéler tout autant, voire plus que le texte lui-même.

Tant qu’aucun correctif structurel n’est déployé au niveau des protocoles, cette faille restera une arme de surveillance passive, accessible à quiconque dispose d’un numéro de téléphone et d’un peu de curiosité technique.

Pour suivre les évolutions liées à la confidentialité et aux messageries sécurisées, ce guide sur WhatsApp Web offre également un éclairage utile sur les usages et les risques associés.

Conclusion

L’outil Silent Whisper ne relève pas de la science-fiction : il démontre que le simple fait d’être joignable sur une messagerie peut exposer votre quotidien. Sans piratage, sans clic, sans message visible, un tiers peut observer, profiler et épuiser un appareil à distance.

En attendant une réponse claire de WhatsApp et Signal, la prudence reste de mise. Réduire les interactions avec des numéros inconnus et revoir régulièrement ses paramètres de confidentialité n’a jamais été aussi essentiel.